物聯網通信接口的零信任方法和零信任裝置與流程

本發明涉及物聯網安全,具體而言,涉及一種物聯網通信接口的零信任方法、零信任裝置、計算機可讀存儲介質和計算機程序產品。

背景技術:

1、物聯網設備的運維操作往往通過管理接口進行操作,當前行業內廣泛使用的運維管理接口都沒有安全管控,比如黑客使用rs232串口接入物聯網設備的管理接口,或者通過jtag接口接入物聯網設備的管理接口,大都可以對物聯網設備進行配置甚至進行固件升級。這導致物聯網設備和系統存在巨大的安全隱串。

2、當前的物聯網設備管控方法主要包括兩類:第一類是使用帳號口令方式增加管理接口的登錄認證。第二類是進一步地使用隔離方式,將物聯網的運維管理接口與業務接口進行隔離,避免通過業務接口訪問到物聯網的運維管理接口。這些技術可以有效地防護物聯網設備的運維管理面。然而這類防護方法本質上是對物聯網設備的接口進行了防護和加固,物聯網設備的管理接口仍然暴露在黑客可以攻擊的地方。

技術實現思路

1、本申請的主要目的在于提供一種物聯網通信接口的零信任方法、零信任裝置、計算機可讀存儲介質和計算機程序產品,以至少解決現有技術中物聯網運維對象的運維管理接口暴露導致物聯網設備安全性低的問題。

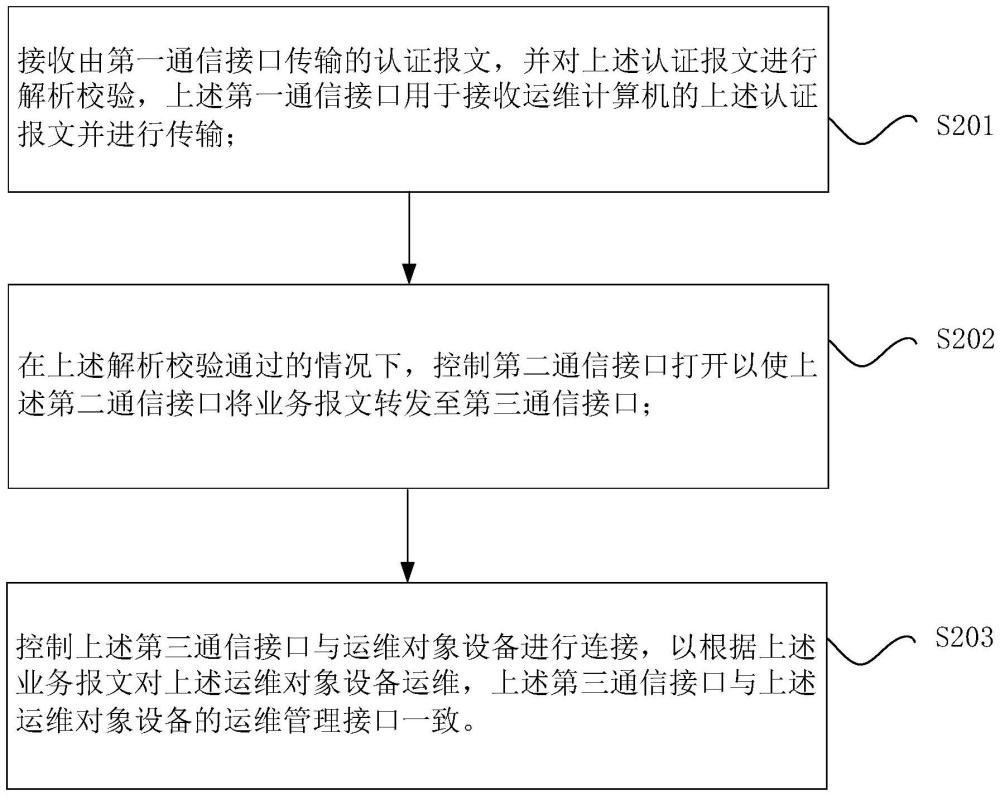

2、為了實現上述目的,根據本申請的一個方面,提供了一種物聯網通信接口的零信任方法,包括:接收由第一通信接口傳輸的認證報文,并對所述認證報文進行解析校驗,所述第一通信接口用于接收運維計算機的所述認證報文并進行傳輸;在所述解析校驗通過的情況下,控制第二通信接口打開以使所述第二通信接口將業務報文轉發至第三通信接口;控制所述第三通信接口與運維對象設備進行連接,以根據所述業務報文對所述運維對象設備運維,所述第三通信接口與所述運維對象設備的運維管理接口一致。

3、可選地,接收由第一通信接口傳輸的認證報文,并對所述認證報文進行解析校驗,包括:提取所述認證報文中的循環冗余校驗值、運維時間窗口、當前時間和運維私鑰簽名,所述運維私鑰簽名為利用運維私鑰對所述運維時間窗口和所述當前時間的哈希值進行簽名得到的,所述哈希值為利用哈希算法對所述運維時間窗口和所述當前時間進行哈希運算得到的值;利用簽名算法對所述認證報文中的所述運維私鑰簽名進行驗簽,得到驗簽結果,所述驗簽結果包括所述驗簽通過和所述驗簽未通過;利用循環冗余校驗法對所述循環冗余校驗值進行校驗,得到校驗結果,所述校驗結果包括所述校驗通過和所述校驗未通過;在所述驗簽結果為所述驗簽通過且所述校驗結果為所述校驗通過的情況下,判定所述認證報文的解析校驗通過;在所述驗簽結果為所述驗簽未通過或所述校驗結果為所述校驗未通過的情況下,判定所述認證報文的解析校驗未通過。

4、可選地,利用簽名算法對所述認證報文中的所述運維私鑰簽名進行驗簽,得到驗簽結果,包括:根據所述簽名算法使用運維公鑰對所述運維私鑰簽名進行解密,得到第一哈希值;利用相同的所述哈希算法對所述運維時間窗口和所述當前時間進行哈希運算,得到第二哈希值;將所述第一哈希值與所述第二哈希值進行比對;在將所述第一哈希值與所述第二哈希值一致的情況下,所述驗簽結果為所述驗簽通過;在將所述第一哈希值與所述第二哈希值不一致的情況下,所述驗簽結果為所述驗簽未通過。

5、可選地,在判定所述認證報文的解析校驗通過之后,所述方法還包括:獲取所述認證報文的發送時間和當前時間;在所述發送時間與所述當前時間之間的時間間隔小于間隔閾值的情況下,判定所述認證報文未受到攻擊;在所述發送時間與所述當前時間之間的時間間隔大于或等于所述間隔閾值的情況下,判定所述運維計算機受到攻擊。

6、可選地,在判定所述認證報文的解析校驗通過之后,所述方法還包括:在所述第二通信接口為無線網絡接口的情況下,控制生成第一隨機數和第二隨機數,并控制所述第一通信接口將所述第一隨機數和所述第二隨機數利用所述運維公鑰進行加密傳輸至所述運維計算機,所述第一隨機數為無線網絡的熱點名稱,所述第二隨機數為所述無線網絡的熱點密碼;在所述第二通信接口與所述運維計算機的通信接口為物理直連的情況下,控制所述第一通信接口僅接收并傳輸所述認證報文。

7、可選地,在控制第二通信接口打開以使所述第二通信接口將所述業務報文轉發至第三通信接口之后,所述方法還包括:在所述第二通信接口打開時進行計時,得到運維時長;在所述運維時長達到運維時間窗口的情況下,控制所述第二通信接口和所述第三通信接口關閉。

8、可選地,在所述第二通信接口打開時進行計時,得到運維時長之前,所述方法還包括:控制實時時鐘與控制器連通,所述實時時鐘用于獨立為電路供電確保在主電源中斷時正常提供時間保證。

9、根據本申請的另一方面,提供了一種物聯網通信接口的零信任裝置,所述裝置包括:接收單元,用于接收由第一通信接口傳輸的認證報文,并對所述認證報文進行解析校驗,所述第一通信接口用于接收運維計算機的所述認證報文并進行傳輸;第一控制單元,用于在所述解析校驗通過的情況下,控制第二通信接口打開以使所述第二通信接口將業務報文轉發至第三通信接口;第二控制單元,用于控制所述第三通信接口與運維對象設備進行連接,以根據所述業務報文對所述運維對象設備運維,所述第三通信接口與所述運維對象設備的運維管理接口一致。

10、根據本申請的再一方面,提供了一種計算機可讀存儲介質,所述計算機可讀存儲介質包括存儲的程序,其中,在所述程序運行時控制所述計算機可讀存儲介質所在設備執行任意一種所述的方法。

11、根據本申請的又一方面,提供了一種計算機程序產品,包括計算機指令,所述計算機指令被處理器執行時實現任意一種所述的方法。

12、應用本申請的技術方案,在物聯網通信接口的零信任方法中,首先,接收由第一通信接口傳輸的認證報文,并對上述認證報文進行解析校驗,上述第一通信接口用于接收運維計算機的上述認證報文并進行傳輸;然后,在上述解析校驗通過的情況下,控制第二通信接口打開以使上述第二通信接口將業務報文轉發至第三通信接口;之后,控制上述第三通信接口與運維對象設備進行連接,以根據上述業務報文對上述運維對象設備運維,上述第三通信接口與上述運維對象設備的運維管理接口一致。本申請通過將物聯網運維的接口進行了關閉。即物聯網運維設備只有第二通信接口才能訪問和進行運維操作,但第二通信接口默認情況下關閉,達到了物聯網運維對象的運維接口沒有暴露的目的。對外暴露的接口只有第一通信接口,而第一通信接口只接收密碼保證的認證報文,不處理其它任何報文,并且第一通信接口的報文無法到達運維對象。基于上述設計實現了物聯網運維對象的運維管理接口最小化暴露,極大提升安全性。本申請解決了現有技術中物聯網運維對象的運維管理接口暴露導致物聯網設備安全性低的問題。

技術特征:

1.一種物聯網通信接口的零信任方法,其特征在于,包括:

2.根據權利要求1所述的方法,其特征在于,接收由第一通信接口傳輸的認證報文,并對所述認證報文進行解析校驗,包括:

3.根據權利要求2所述的方法,其特征在于,利用簽名算法對所述認證報文中的所述運維私鑰簽名進行驗簽,得到驗簽結果,包括:

4.根據權利要求1所述的方法,其特征在于,在判定所述認證報文的解析校驗通過之后,所述方法還包括:

5.根據權利要求3所述的方法,其特征在于,在判定所述認證報文的解析校驗通過之后,所述方法還包括:

6.根據權利要求1所述的方法,其特征在于,在控制第二通信接口打開以使所述第二通信接口將所述業務報文轉發至第三通信接口之后,所述方法還包括:

7.根據權利要求1所述的方法,其特征在于,在所述第二通信接口打開時進行計時,得到運維時長之前,所述方法還包括:

8.一種物聯網通信接口的零信任裝置,其特征在于,所述裝置包括:

9.一種計算機可讀存儲介質,其特征在于,所述計算機可讀存儲介質包括存儲的程序,其中,在所述程序運行時控制所述計算機可讀存儲介質所在設備執行權利要求1至7中任意一項所述的方法。

10.一種計算機程序產品,包括計算機指令,其特征在于,所述計算機指令被處理器執行時實現權利要求1至7中任意一項所述的方法。

技術總結

本申請提供了一種物聯網通信接口的零信任方法和零信任裝置,該方法包括:接收由第一通信接口傳輸的認證報文,并對認證報文進行解析校驗,第一通信接口用于接收運維計算機的認證報文并進行傳輸;在解析校驗通過的情況下,控制第二通信接口打開以使第二通信接口將業務報文轉發至第三通信接口;控制第三通信接口與運維對象設備進行連接,以根據業務報文對運維對象設備運維,第三通信接口與運維對象設備的運維管理接口一致。該方法解決了現有技術中物聯網運維對象的運維管理接口暴露導致物聯網設備安全性低的問題。

技術研發人員:趙憲中,劉雄光,顏恒生,侯梓浪,羅康寧,賴國清,賴群,石磊,楊肇焜,殷麗娟,溫菊燕,江澤鑫,梁智強,歐澤屏

受保護的技術使用者:廣東電網有限責任公司云浮供電局

技術研發日:

技術公布日:2024/10/21

- 還沒有人留言評論。精彩留言會獲得點贊!